Привет! Меня зовут Ирина Созинова, я эксперт по информационной безопасности в Авито. В прошлой статье я рассказала о том, как мы выстраиваем в Авито процесс оценки рисков безопасности. Было понятно, что эксель не закрывает потребность масштабироваться, поэтому сохранялась необходимость выбора нового инструмента.

Мы отталкивались от присутствующих на рынке решений. Одним из факторов выбора стала возможность кастомизации, адаптируемость и масштабируемость инструмента под наши нужды и существующий процесс. Выбор пал на платформу с доработками с использованием no-code конструкторов. Так ключевым инструментом процесса масштабирования стала наша GRC.

В этой статье рассказываю, на какой функционал стоит обратить внимание при выборе инструмента в целом и что было важно конкретно для нас. А еще — разбираю плюсы и минусы системы класса GRC для управления рисками.

Спойлер: плюсов больше, на то она и система для оценки рисков. В конце — чек-лист для выбора GRC.

Функционал

Здесь все понятно, так как основное назначение системы — создание, редактирование, хранение рисков, а также трекинг работы над их снижением и периодический мониторинг их уровня, переоценка.

Отсюда вытекает также работа с задачами на снижение рисков, оповещения разным группам людей о различных событиях, связанных с рисками.

Впоследствии нам очень пригодилась возможность выгружать данные, когда нет досок и отчетности или они не подходят по каким-то причинам.

С ростом числа рисков есть потребность что-то в них массово править. Например, владельцев, если на первых порах нет их автоматической замены.

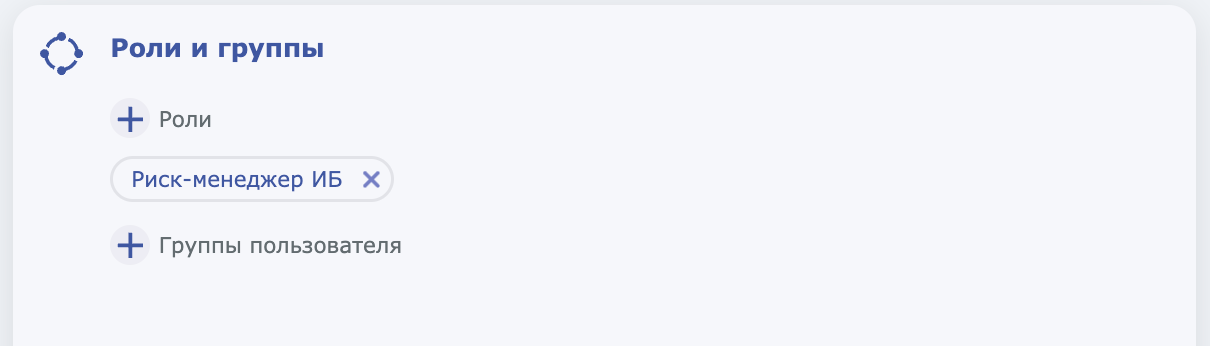

Доступы

Риски — материя тонкая и чувствительная. Поэтому различным группам сотрудников нужен разный доступ к ним.

Есть продуктовые команды, кто выявляет и работает над снижением рисков в разных уголках компании. Аналитик собирает отчеты. Менеджмент смотрит эти отчеты. Отдельная категория сотрудников управляет доступами, занимается настройкой и разработкой системы.

Итак, большинству достаточно видеть риски своего отдела и совершать минимум действий с ними.

Также мы автоматически даем доступ сотрудникам с определенными ролями в нашей оргструктуре, для остальных действуем классическими заявками и согласованием. Периодически выявляем новые группы пользователей и добавляем их тоже автоматом.

Интеграции

Первая и главная интеграция — с источниками о сотрудниках и оргструктуре. А также интеграция с ldap.

Следующий важный этап — интеграция с sso. Масштабировать инструмент на большую группу без удобного входа — отдельная головная боль. У нас ее пока нет, что сильно затруднило продвижение инструмента в массы.

Мы также сделали интеграцию с jira. В grc мы храним риски, а вот задачи на снижение рисков выполняются разработчиками с использованием их стандартного процесса разработки. Так что в grc мы храним описание задачи и ссылку на задачу jira команды. GRC синкает статус работы над задачей с jira и понимает, когда задача выполнена и можно менять уровень риска. Кстати, эти задачи в jira создаются тоже автоматически в нужных проектах.

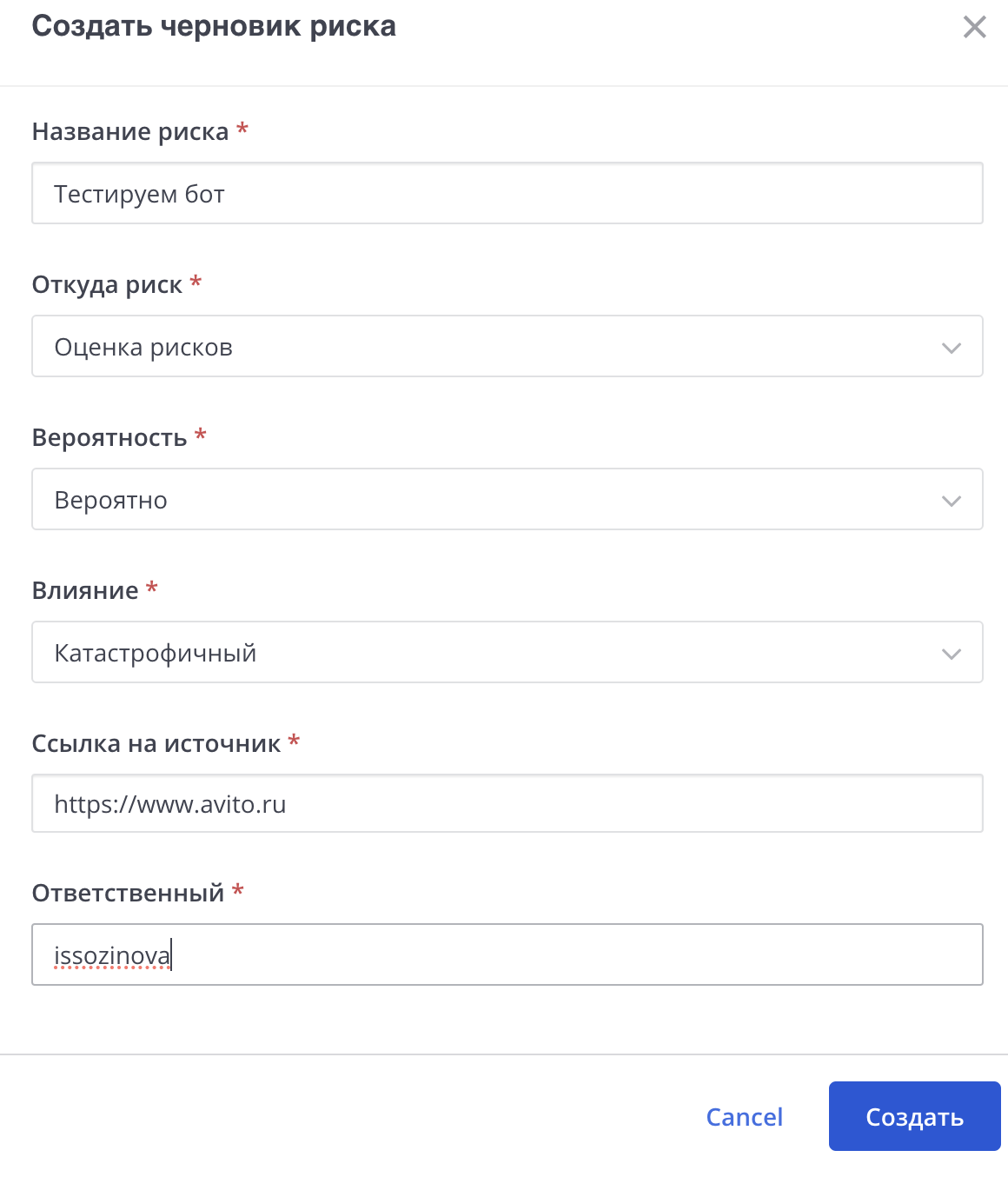

Вся коммуникация по просроченным рискам, назначенным задачам построена в основном через наш корпоративный инструмент коммуникации. Наш бот в mattermost приходит в нужный момент к нужным людям с инфой по рискам. Через бот можно создать риск, не заходя в grc.

Просим бот создать риск:

Создаем риск и отправляем в grc:

Справочники

Пример вида записи в справочнике:

Процессы оценки рисков могут быть разными, как и методология расчета риска. Для всего этого существуют встроенные справочники, которые сделаны под наш процесс и наполнены данными для проведения наших оценок рисков. Например: справочники с рейтингами рисков, вероятностями, влиянием, угрозами, мерами по снижению, ассетами (системы, сервисы, процессы).

Реестр рисков и вид отдельно взятого риска

Наш реестр:

Большей части людей видны риски только своего подразделения, остальным чаще приходится пользоваться фильтрами или поиском по рискам и задачам, так как их уже около полутора тысяч. В реестре с нуля можно создать риск или сделать копии любого риска, что поможет избавиться от повторного заполнения части полей.

Карточка риска:

Часть полей в риске также заполняется автоматически. Например, поле «Ответственный от ИБ» — это сотрудник от ИБ, создающий карточку риска. «Владелец» — это менеджер указанного в карточке отдела. Рейтинг риска рассчитывается из выбранных вероятности и влияния. А в зависимости от рейтинга предлагается сразу принять риск или снижать.

Некоторые из полей в рисках при необходимости обновляются автоматически. Например, если владелец риска больше не работает в Авито, то ему ищется автоматическая замена на менеджера того отдела, к которому относится риск.

Риски связаны с задачами на снижение, у задачи может быть несколько рисков, а у риска несколько задач.

У риска есть flow — его нужно идентифицировать, оценить, согласовать / проверить и через какое-то время пересмотреть.

Со временем нам понадобилась возможность создания родительских и дочерних рисков, чтобы выявлять риски на разных уровнях: в отдельно взятом сервисе и в продуктовой вертикали или в компании в целом.

API

Мы построили несколько досок с отчетами в самой grc, но это оказалось дорого и не востребовано. И тут нам пригодился API с достаточным количеством возможностей. С его помощью мы выгружаем данные о рисках и задачах и строим свою статистику в привычных для Авито инструментах.

Ценовая модель на инструмент формируется с учетом лимита на количество интеграций, хороший API помогает закрывать потребность в обмене данными с бо́льшим количеством систем.

Что было важно, но мы не учли это на первых этапах

- В Авито существует процесс оценки рисков контрагентов, но в grc для него нет решения из коробки. Я думаю, что оптимально смотреть функционал для контрагентов уже на этапе выбора grc. Скорее всего, если вы оцениваете риски, то и процесс оценки контрагентов есть с каким-то уровнем зрелости.

- Во многих grc предоставляется набор стандартов ИБ из коробки (например ISO, PCI DSS, ГОСТы), на базе которых можно построить свою систему контролей, а затем связывать их с рисками или с другими стандартами.

- Интерфейс и удобство использования — это то, на чём надо сразу держать фокус, если предполагается популяризовать инструмент на широкую аудиторию, привыкшую к определенному виду инструментов. Если есть проблемы с пользовательским опытом, то продвижение пойдет хуже.

- Так как мы — IT и мы большая компания, то это неизбежно порождает разнообразие ОС и браузеров. В процессе разработки функционала стало ясно, что не весь функционал будет совместим со всеми нашими браузерами, а точнее есть совместимость только с несколькими из них.

Плюсы и минусы кратко

Итак, какие же плюсы и минусы и почему все же стоит использовать grc для оценки рисков?

Как я и сказала выше, плюсы использования grc:

- разные возможности масштабироваться за счёт доступов, автоматизаций, оповещений;

- историчность и возможности аналитики.

Минусы в том, что это ещё один инструмент в копилку к уже большому набору, достаточно непростой с точки зрения UX, отсюда сложности с популяризацией.

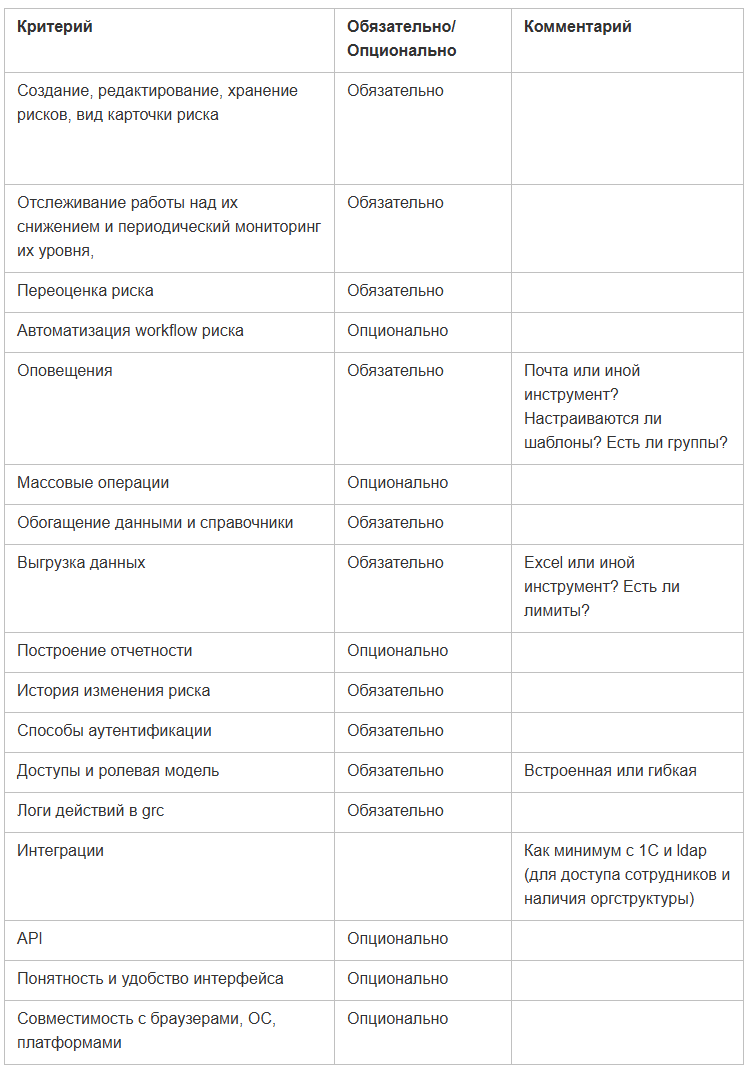

Чек-лист

В итоге у нас получается вот такой чек-лист для выбора GRC. Чем больше акцент на масштаб, тем больше пунктов, которые я назвала опциональными, надо рассматривать.

Конечно, стоило бы ещё заморочиться другими критериями на этапе подбора, если решено использовать SaaS-решение, но для этого надо быть готовыми пожертвовать гибкостью. Например, вот такие критерии выбора я бы включила:

- соответствие стандартам безопасности, шифрование данных, 2FA;

- SLA сервиса;

- наличие техподдержки, каналы поддержки и их SLA;

- возможность включения нового функционала под новые потребности;

- наличие понятной документации по сервису и API;

- обучение и сообщества по инструменту;

- условия лицензионного соглашения.

Выводы

До использования grc, как и в целом до процесса оценки рисков, надо дозреть. Чем более зрелый процесс оценки, тем больше необходимости в инструменте для решения конкретно этой задачи.

Но хороший инструмент — это только часть успеха, гораздо важнее сформировать подход к процессу и понимать его ценность.

Какие инструменты помогали вам при оценке рисков? Был ли опыт использования GRC? Делитесь в комментариях!

А если хотите вместе с нами помогать людям и бизнесу через технологии — присоединяйтесь к командам. Свежие вакансии есть на нашем карьерном сайте.

А если хотите вместе с нами помогать людям и бизнесу через технологии — присоединяйтесь к командам. Свежие вакансии есть на нашем карьерном сайте.